Deep-Link Hijacking: Wie URL-Fragmente zum Phishing-Werkzeug werden

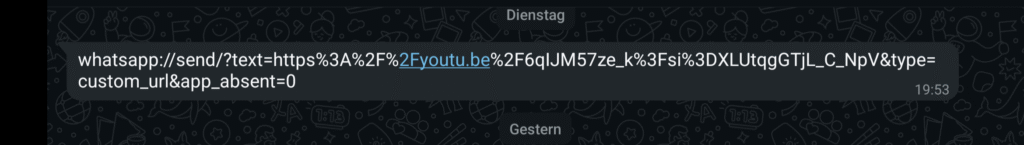

Es begann mit einer unscheinbaren Szene im Familienchat. Ein Verwandter wollte ein YouTube-Video teilen, das er in einer App angesehen hatte. Die App selbst war nicht YouTube, sondern zeigte das Video lediglich eingebettet in einem WebViewer. Als er auf „Teilen“ tippte und WhatsApp als Ziel auswählte, wurde kein einfacher YouTube-Link – beginnend mit „https://…“ – sondern einen Deep Link im WhatsApp-Format erzeugt:

Solche Deep Links sind für gewöhnlich harmlos. Sie dienen dazu, beim Öffnen direkt eine Nachricht in WhatsApp bzw. der gewünschten Ziel-App vorzubereiten – in diesem Fall mit der eigentlichen YouTube-URL. Doch diesmal lief etwas schief: Der Deep Link selbst wurde nicht ausgeführt, sondern als reiner Text in die Chatnachricht eingefügt.

Hier kam ein zweites Problem ins Spiel: WhatsApp durchsucht Nachrichten automatisch nach Webadressen, um sie als Hyperlinks darzustellen und Link-Previews zu erzeugen, die überlicherweise auch vom Client selbst aufgerufen werden (Tracking-Alarm). Der interne Parser interpretierte dabei einen Teil der URL-encodierten Zeichenfolge fälschlicherweise als eigenständige Webadresse. Das %2F steht im URL-Encoding für einen Schrägstrich /. Der Parser erkannte jedoch nur den Rest und wandelte ihn in einen direkt aufraubaren Link zu einer fremden Domain um (Siehe blauer Link-Abschnitt im obigen Screenshot – Aus Sicherheitsgründen, wird der Link selbst nicht im Artikel ausgeschrieben).

Die Überraschung folgte bei der Analyse: Diese Domain war tatsächlich registriert (Squatted) – und nicht etwa von Google oder YouTube. Offenbar hatte sich jemand gezielt ein solches URL-Fragment als Domain gesichert, das typischerweise in kodierten Links vorkommt. Wer den „kaputten“ Link in der Nachricht anklickte, landete nicht bei YouTube, sondern auf einer potenziell schädlichen Website.

Dieses Vorgehen ist eine Mischung aus Domain-Squatting und Missbrauch von URL-Encoding-Fragmenten. Die Angreifer setzen darauf, dass Links fehlerhaft übertragen oder interpretiert werden, sodass solche Fragmente isoliert im Text auftauchen. Indem sie diese Fragmente als Domains registrieren, schaffen sie ein Einfallstor für Phishing, Malware oder andere Formen von Social Engineering.

Technisch betrachtet war der Ablauf klar nachvollziehbar und logisch: Die ursprüngliche App/Web Viewer erstellte einen Deep Link für WhatsApp und codierte die Ziel-URL per URL-Encoding. Bei der Übertragung ging der Deep Link jedoch nicht als App-Befehl, sondern als reiner Text in den Chat. Der Messenger-Parser erkannte einen Teilstring als vermeintliche URL und erzeugte daraus einen klickbaren Hyperlink. Dieser führte auf eine Domain, die mit der eigentlichen Absicht des Senders nichts zu tun hatte.

Die Sicherheitsimplikationen sind nicht zu unterschätzen. Entwickler müssen sicherstellen, dass Deep Links nicht versehentlich als Text in Nachrichten landen. Messenger-Anbieter sollten ihre Parser so gestalten, dass sie keine URL-Fragmente innerhalb von kodierten Zeichenfolgen als eigenständige Links interpretieren. Und Nutzer sollten bei ungewöhnlich aussehenden Links – insbesondere solchen, die von der erwarteten Domain abweichen – stets Vorsicht walten lassen.

Was als harmlose Unterhaltung im Familienchat begann, entpuppte sich als Beispiel für einen präzisen und potenziell gefährlichen Angriffspfad: Deep-Link-Fragment-Hijacking. Die Kombination aus technischer Fehlverarbeitung und gezielter Domainregistrierung zeigt, wie kreativ Betrüger sein können, um selbst aus unscheinbaren Details einen Vorteil zu ziehen.

This was a fascinating read! The blend of technical detail and real-world danger in deep-link hijacking is eye-opening. It really highlights how sneaky cyber threats can be hidden in plain sight.