Cipher Suites und Windows Server – Exchange Mailempfang nicht möglich?!

Mittels Cipher Suites definiert ein System bzw. Dienst, welche Algorithmen und Methoden für einen sicheren Aufbau einer Verbindung unterstützt und genutzt werden können. Ein Webserver als Beispiel kann mehrere unterschiedliche Cipher Suites unterstützen. Wobei das System hierbei gewisse Cipher Suites bevorzugt (preferred) oder generell akzeptiert. Nach RFC 2246 ist definiert, welche Suites standardmäßig von Clients und Servern unterstützt werden sollen. Mit dem Standard RFC 3268 wird TLS um AES ergänzt.

Wird ein System mit einer unbekannten, nicht unterstützen Cipher Suite angesprochen, so kann, sofern keine Fallbacks auf andere Cipher Suites oder gar Protokolle festgelegt ist, keine sichere Verbindung aufgebaut werden. Die Verbindung wird also abgelehnt. Jede Suite setzt sich aus bestimmten Bestandteilen zusammen. Die Schreibweise unterscheidet sich hierbei von System zu System (Hersteller).

Schreibweise einer Cipher Suite auf einem Windows Server System:

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256

Protokoll_Kryptographietyp_Signatur_Verschlüsselungsverfahren_Hash-Algorithmus_Elliptische Kurve

Folgender Link stellt übersichtlich dar, welche Cipher Suites standardmäßig auf den unterschiedlichen Windows Server Versionen unterstützt werden:

https://support.nartac.com/article/12-what-is-the-windows-default-cipher-suite-order

Normalerweise werden die entsprechenden Chiffren mittels Systemupdates oder Release-Updates gepflegt. In Windows Betriebssystemen geschieht dies durch die allgemein bekannten Windows Updates.

Nun aber zur eigentlich Thematik mit Bezug auf den Microsoft Exchange Server bzw. den Internet Informationsdiensten:

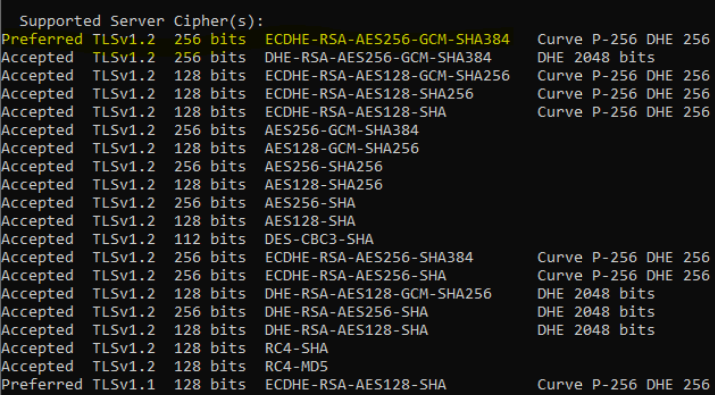

Unter Umständen kann es vorkommen, dass ein empfangender Server die vom Sender geforderten/genutzten Cipher Suites nicht unterstützt, also nicht akzeptiert. Das ist Grundvoraussetzung für einen erfolgreichen TLS-Handshake. In einem konkreten Fall, gab es Probleme bei einem ganz bestimmten Absender. Ausschließlich Die E-Mails von diesem Abesender konnten via TLS nicht zugestellt werden, da das absendende System nicht vollständig die unterstützen Cipher Suites des Zielsystems beachtete. Ein TLS-Handshake war nicht möglich.

So wurde nur der erste, bevorzugte Eintrag in der Cipher-Suite-Liste der unterstützen Cipher des Zielsystems aufgegriffen und auf Unterstützen geprüft. Das Resultat war, dass die gesendeten E-Mails nicht zugstellt werden konnten.

Lösung war es die Reihenfolge der angebotenen Cipher Suites auf dem Zielsystem so abzuändern, dass die vom E-Mail Quellsystem genutzte Cipher Suite bevorzugt und an erster Stelle der Cipher-Suite-Liste zu finden war.

Anmerkung: Es stellt sich hier natürlich die Frage, bei wem eigentlich wirklich das/ein Problem vorliegt ;-)

Zur Überprüfung der unterstützen Verschlüsselungstypen von Quell- und Zielsystem kann zum Beispiel das Tool SSLSCAN (Verfügbar auf GitHub: https://github.com/rbsec/sslscan) genutzt werden. Das Tool kann unter umständen als Schadsoftware erkannt werden, da es das Zielsystem unter anderem auf Heartbleed-Schwachstellen überprüft und die Stärke der akzeptierten Cipher Suites abfragt.

Auf einem Windows Serverbetriebssystem kann für SSL/TLS zusätzlich folgender Registryschlüssel eingesehen werden. Über diesen Schlüssel werden zudem die akzeptierten SSL/TLS Cipher Suites gepflegt:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Cryptography\Configuration\Local\SSL\0010002

Das Tool IISCrypto kann außerdem hilfreich beim manuellen Pflegen der Cipher Suites für Windows Serverbetriebssysteme bzw. Internetinformationsdiensten sein.

Wichtiger Hinweis an dieser Stelle: Bei allen Änderungen gilt es wie immer zuvor eine Sicherung der Konfigurationen, Schlüssel und Dateien anzulegen.

IISCrypto: https://www.nartac.com/Products/IISCrypto